Cisco ASA и FTD устройствата под обсада – ArcaneDoor атака

Cisco и threat intelligence подразделението им (Talos) публикуваха информация относно 0day уязвимости в произвежданите от тях защитни стени от следващо поколение (NGFW) – ASA и FTD.

ArcaneDoor е кампания, която е най-новият пример за спонсорирани от държава хакерски операции, насочени към мрежови устройства за защита на периметъра. Този път жертви са клиентите на Cisco.

Припомняме скорошните подобни проблеми с PaloAlto и Fortinet.

Удобни цели

Периферните мрежови устройства са идеалната точка за проникване, когато става дума за кампании с цел шпионаж, защото са критичен път за данните и врата към частните мрежи на организациите. Този тип устройства трябва да бъдат рутинно и своевременно проверявани; да използват актуални хардуерни и софтуерни версии и конфигурации; и да бъдат внимателно наблюдавани от гледна точка на сигурността.

Придобиване на неоторизиран достъп в тези устройства позволява на атакуващият директно да проникне в организацията, да пренасочи или модифицира трафика и да наблюдава мрежовите комуникации. През последните две-три години наблюдаваме драматично и трайно увеличение на броя на атаките срещу NGFW, като засегнати са предимно доставчиците на телекомуникационни услуги и организациите от енергийния сектор – структури от критичната инфраструктура, които вероятно са стратегически цели от интерес за много чужди правителства.

Работейки с жертви и партньорски организации, Cisco разкрива сложна верига от атаки, която е използвана за имплантиране на персонализиран зловреден софтуер и изпълнение на команди. Въпреки че не успяват да идентифицират първоначалния вектор на пробива, установяват две критични уязвимости (CVE-2024-20353 и CVE-2024-20359).

Цели са и Microsoft Exchange сървъри

Освен това мрежовата телеметрия и информацията от партньорите в областта на threat intelligence показват, че хакерите зад тази кампания се интересуват и от Microsoft Exchange сървъри и мрежови устройства на други производители. Независимо от доставчика на мрежово оборудване, сега е моментът да се уверите, че устройствата са надлежно обновени, изпращат логове към SIEM и е конфигурирана многофакторна автентикация (MFA). Допълнителни препоръки, специфични за Cisco, вижте тук.

В рамките на продължаващото разследване е извършен и анализ на възможното приписване на тази дейност. Оценката се основава на виктимологията, значителното ниво на използваните умения по отношение на разработеният зловреден код и на способностите му да се “крие”, както и на идентифицирането и експлоатацията на 0day уязвимости. Поради тези причини с висока степен на увереност, се твърди, че тези действия са извършени от спонсорирана от държава хакерска група (state sponsored threat actor).

По-рано този месец Cisco предупреди за мащабни brute-force атаки , насочени към VPN и SSH услуги на устройства на Cisco, CheckPoint, Fortinet, SonicWall и Ubiquiti по целия свят. През март също така споделиха насоки и добри практики за предотвратяване на атаките свързани с компрометирани акаунти (password-spraying), насочени към VPN услуги за отдалечен достъп (RAVPN), конфигурирани на устройства Cisco Secure Firewall.

Как да действате

Препоръките за противодействие на текущата кампания и ArcaneDoor атака са:

- ASA устройствата да бъдат обновени до някоя от следните версии:

-

- 9.16.4.57

- 9.18.4.22

- 9.20.2.10

-

- FTD устройствата да бъдат надградени до v7.2.6

- Да бъдат проактивно проверени следните Indicators of Compromise:

- След актуализиране на устройството до софтуерна версия, която съдържа поправката за CVE-2024-20359, трябва да се направи преглед на съдържанието на disk0:. Ако след актуализацията в disk0: се появи нов файл (например „client_bundle_install.zip“ или друг необичаен .zip файл), това предполага, че е бил инсталиран backdoor на въпросното устройство. Имайте предвид, че тъй като актуализираният софтуер не е уязвим към CVE-2024-20359, опасността вече няма да е активена.

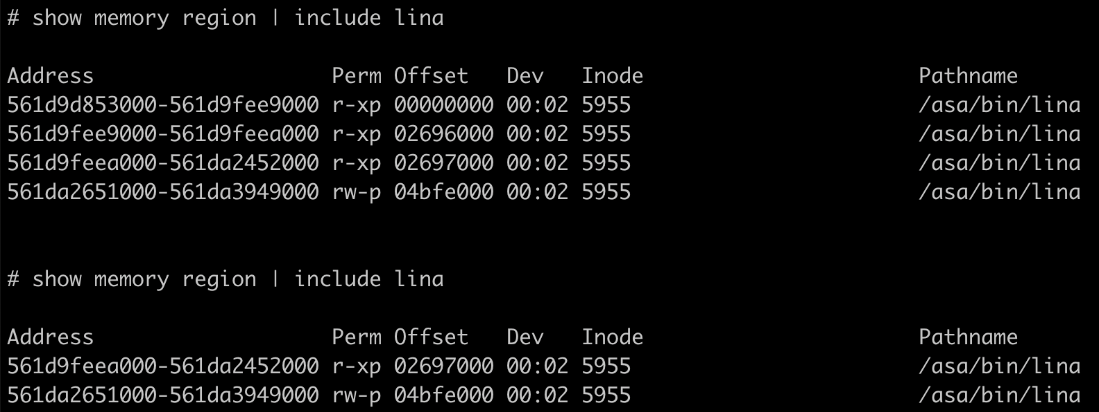

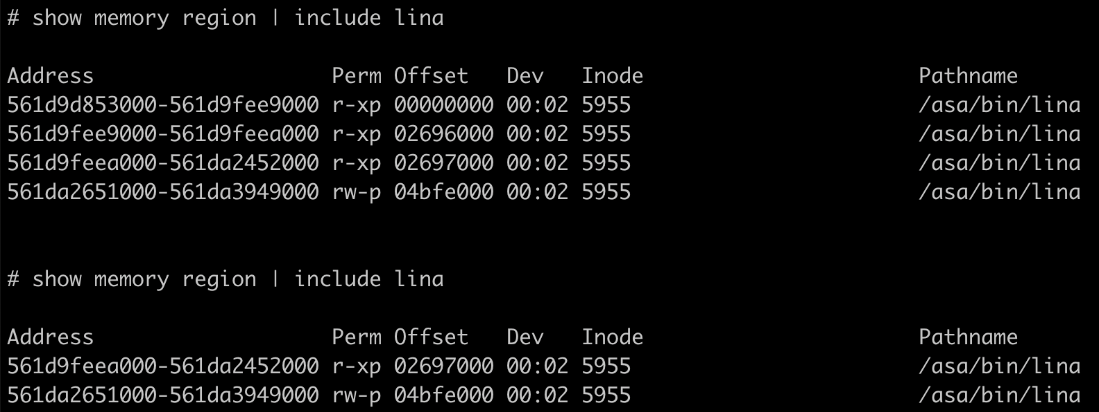

- Освен това администраторите могат да използват командата show memory region | include lina, за да идентифицират друг indicator of compromise (IOC). Ако резултата от командата показва повече от една изпълнима област на паметта (области на паметта с разрешения r-xp, вижте примерите по-долу), особено ако една от тези области на паметта е точно 0x1000 байта, това е знак за потенциална намеса от страна на хакерите.

Изходни данни от командата „show memory region“ за компрометирано устройство (горе) спрямо чисто устройство (долу).

Друга полезна информация и съвети относно ArcaneDoor атаката:

https://www.cyber.gc.ca/en/news-events/cyber-activity-impacting-cisco-asa-vpns

https://cert.europa.eu/publications/security-advisories/2024-043/

Опасността е активна от поне 2-3 месеца и според уважаваният cybersecurity експерт Kevin Beaumont (aka GossiTheDog), Cisco не са действали по възможно най-добрият начин спрямо своите клиенти: